De curând, compania de securitate cibernetică zecOps a lansat în spațiul public o metodă de infectarea a unui iPhone, ce nu implică interacțiuni din partea victimei (0-click). Compromiterea telefonului este realizată de la distanță prin intermediul unui mesaj email special conceput care va afecta integritatea memoriei RAM a dispozitivul mobil, cu scopul obținerii accesului la telefon.

iOS 13 buffer overflow

În fapt, pentru punerea în practică a acestui atac este exploatată una dintre cele două vulnerabilități identificate în clientul de email al celor de la Apple – Apple Email. Cele două breșe persistă de la versiunea iOS 6 (septembrie 2012) și până la cea mai recentă versiune iOS 13.4.1 (în aprilie 2020). Atacatorul exploatează vulnerabilitățile de securitate menționate prin simpla expediere pe adresa de email a victimei a unui mesaj construit în așa fel încât să epuizeze memoria RAM a telefonului (buffer overflow) în procesul de descărcare și deschidere a mesajului.

Compromiterea dispozitivului exploatează absența implementării unei limite superioare pentru dimensiunea mesajelor. Pentru obținerea de acces la telefonul victimei, atacatorul poate “prepara” un mesaj email de dimensiuni mari (de câțiva gigabytes) sau să utilizeze trucuri sau tehnici care implică formatul multi-part sau RTF pentru generarea unor mesaje cu astfel de dimensiuni. În acest mod, conform afirmațiilor celor de la zecOps, este creată posibilitatea de executare de cod de la distanță prin care informațiile din contul email al victimei pot fi extrase, alterate sau șterse.

iOS 13 zero-click

Dacă victima utilizează versiunea 13 de iOS, nu este necesară nicio acțiune (zero-click) din partea acesteia, atât timp cât în fundal este rulată aplicația Apple Email.

iOS 12 1-click

Pentru dispozitivele care rulează versiunea 12 de iOS, este necesară deschiderea mesajului email de către victimă. Posibilitatea de zero-click există și în această situație dacă atacatorul controlează serverul de email.

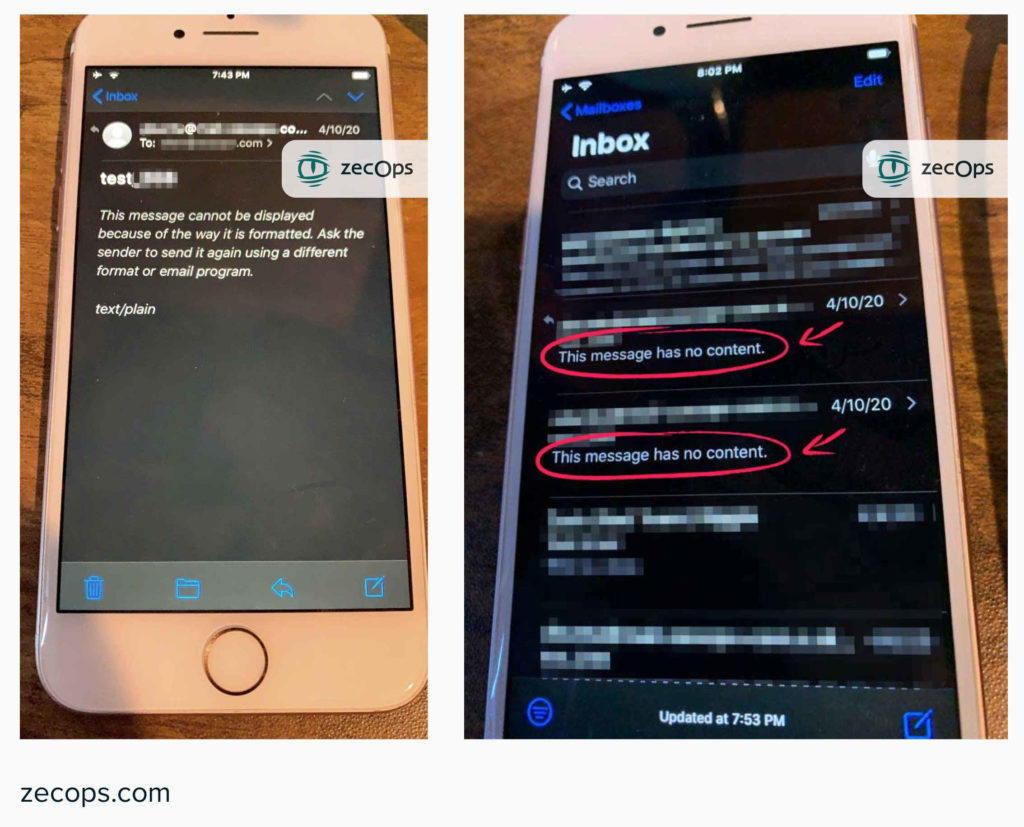

Un astfel de mesaj arată cam așa:

În momentul derulării atacului, conform experților în securitate cibernetică de la zecOps, victima ar putea sesiza doar o încetinire a dispozitivului pentru scurt timp, fără alte indicii sau elemente ce ar putea notifica utilizatorul.

Deși Apple neagă că elementele descoperite de zecOps nu sunt suficiente pentru compromiterea unui dispozitiv mobil, vulnerabilitățile exploatate în acest atac au fost confirmate și remediate în pachetul de actualizări – iOS 13.4.5. Până la actualizarea sistemului de operare sau dacă dispozitivul rulează versiuni mai vechi de iOS este recomandat să se evite utilizarea aplicației Apple Email și ca aceasta să fie dezactivată.

Vezi și articolul FBI extrage date cu GrayKey din iPhone 11 Pro Max

Indicatori de compromitere (IoC)

În unt oferiți și 8 indicatori de compromitere (string in raw email) ce pot fi regăsiți în conținutului mesajului malițios, special conceput de atacator:

| # | Type of indicator | Purpose | IOC |

|---|---|---|---|

| 1 | String in raw email | Part of the malicious email sent | AAAAATEy AND EA\r\nAABI |

| 2 | String in raw email | Part of the malicious email sent | T8hlGOo9 AND OKl2N\r\nC AND AAAAAAAA |

| 3 | String in raw email | Part of the malicious email sent | 3r0TRZfh AND AAAAAAAA |

| 4 | String in raw email | Part of the malicious email sent | \n/s1Caa6 AND J1Ls9RWH |

| 5 | String in raw email | Part of the malicious email sent | ://44449 |

| 6 | String in raw email | Part of the malicious email sent | ://84371 |

| 7 | String in raw email | Part of the malicious email sent | ://87756 |

| 8 | String in raw email | Part of the malicious email sent | ://94654 |

Mai multe detalii și informații suplimentare se regăsesc pe blogul celor de la zecOps.

Dacă v-a plăcut acest articol, sau dacă doriți să vă implicați în proiectul SecurityPatch.ro, ne puteți contacta la adresa de email [email protected] sau pe Twitter.