Administratorii de sistem, inginerii și operatorii mediilor de tip Operational Technology (OT) și Information Technology (IT) se confruntă deseori cu provocări în ceea ce privește modalitatea de gestionare sigură a sistemelor angrenate într-un Sistem de Control Industrial (ICS), izolate de rețeaua corporate a unei companii. Din diferite raționamente, ce țin uneori de limitări tehnice sau geografice, nu este posibilă întotdeauna conectarea fizică la o zonă OT, scenariu ce poate cauza riscuri de natură cibernetică.

Cu toate acestea, există o varietate de motive pentru care o companie are nevoie să implementeze o punte de legătură între mediile IT și OT, precum întreținerea de la distanță (mentenanță), transferul de date sau alte operațiuni.

Vulnerabilități întâlnite la sistemele ICS/SCADA

În raportul “Communication network dependencies for ICS/SCADA Systems” realizat de ENISA, sunt prezentate cele mai întâlnite vulnerabilități la sistemele de control industrial, din care am selectat zece:

1. Inexistența unor mecanisme de monitorizare a rețelei

Utilizarea unor sisteme de tip Intrusion Detection Systems (IDS), alături de soluții Antivirus și Firewall, sporesc securitatea infrastructurii, atât timp cât protocoalele specifice sistemelor SCADA sunt înțelese în procesul de analiză.

2. Neînțelegerea conținutului traficului vehiculat

Identificare unor amenințări cibernetice sofisticate de tip APT (advanced persistent threat) presupune în primul rând cunoașterea traficului vehiculat în rețea pentru a putea separa un comportament anormal de traficul legitim.

3. Administratori IT cu pregătire slabă în securitate cibernetică

De obicei, personalul angrenat cu atribuții în gestionarea unei infrastructuri SCADA își concentrează de cele mai multe ori eforturile pentru asigurarea funcționării echipamentelor în parametrii optimi, considerând ca fiind opțională identificarea de incidente care ar putea afecta securitatea cibernetică a infrastructurii.

4. Utilizarea unor sisteme de operare cu vulnerabilități sau care nu mai beneficiază de suport

Într-o infrastructură care gestionează sisteme de control industrial, un rol important îl ocupă aplicarea uniformă de actualizări care remediază vulnerabilități cibernetice identificate de producător. De multe ori, este întâlnită și situația în care, din motive ce țin de vechimea componentelor hardware, sistemul de operare nu suportă actualizări. În acest caz, schimbarea echipamentului presupune costuri.

5. Aplicarea neuniformă a actualizărilor de securitate la nivelul echipamentelor informatice

Aplicarea actualizărilor trebuie realizată în mod uniform pentru asigurarea unui nivel optim de securitate cibernetică. Această activitate presupune un management bun al echipamentelor din partea administratorului IT, fiind necesare date despre numărul echipamentelor gestionate precum și caracteristicile acestora (hardware și software).

6. Instalarea de aplicații software irelevante pe sisteme cu importanță majoră în rețeaua SCADA

În această situație, sistemele cu rol cheie într-o rețea SCADA nu trebuie încărcate cu aplicații ce nu sunt utilizate deoarece în unele cazuri pot genera vulnerabilități cibernetice prin neactualizarea regulată a acestora.

7. Implementarea deficitară a unor canale de comunicații remote

Comunicațiile remote reprezintă o posibilă portiță de intrare a unui atacator într-o infrastructură. De aceea, echipamentele care sunt utilizate pentru astfel activități trebuie să beneficieze de un nivel superior de securitate și acces fizic restricționat.

8. Transmiterea de date prin conexiuni wireless

Implementarea unor astfel de conexiuni poate facilita interceptarea datelor de către un atacator, generând riscuri multiple în situația în care criptarea datelor se realizează în mod insuficient sau incorect.

9. Expunerea în spațiul public a unor elemente sau date referitoare la arhitectura rețelei SCADA

Expunerea unor astfel de date poate determina valorificarea acestora în etapa de recunoaștere în derularea unui atac cibernetic, conform Cyber Kill Chain.

10. Infrastructură dezvoltată în jurul conceptului “security by obscurity” sau pe încrederea în izolarea de rețeaua internet

Decizii care se dovedesc de cele mai multe ori ca fiind eronate. Infrastructura poate fi penetrată de un atacator și prin metode „offline”.

Interconectarea mediilor IT și OT

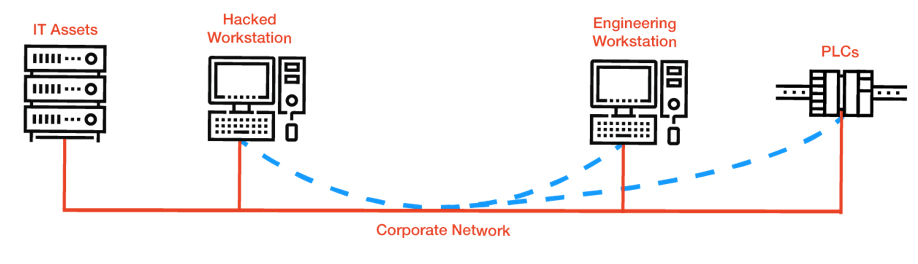

Flat network: sistemele informatice din mediile IT și OT sunt conectate prin aceeași rețea (sau multiple rețele interconectate), fiind astfel permise conexiuni între sistemele și resursele plasate în IT și OT.

Așa cum se poate observa, în abordarea flat network, compromiterea unui sistem informatic din rețeaua corporate favorizează accesul atacatorului la resursele din mediul OT.

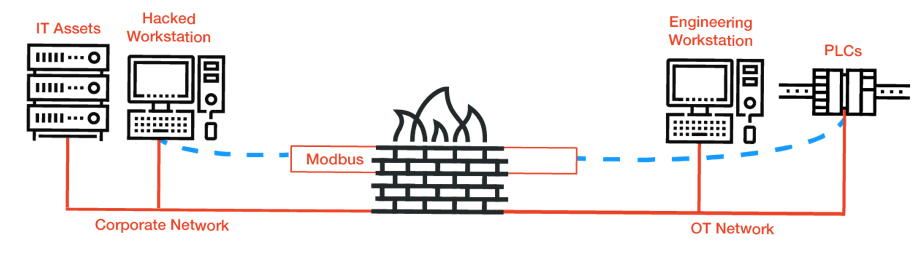

Firewall rules: segregarea rețelelor IT și OT este realizată printr-un sistem de tip firewall fără a fi implementată o zonă de tip DMZ (Demilitarized Zone). În acest caz, la nivelul firewall-ului sunt configurate reguli ce permit stabilirea de conexiuni între cele două medii.

În această situație, resursele din mediul OT sunt protejate printr-o soluție firewall. Prezența unor erori de configurare sau vulnerabilități de tip 0-day sau cauzate de neaplicarea ultimelor actualizări de securitate, ar putea permite exploatarea de la distanță a acestora de către un atacator pentru obținerea accesului în mediul OT.

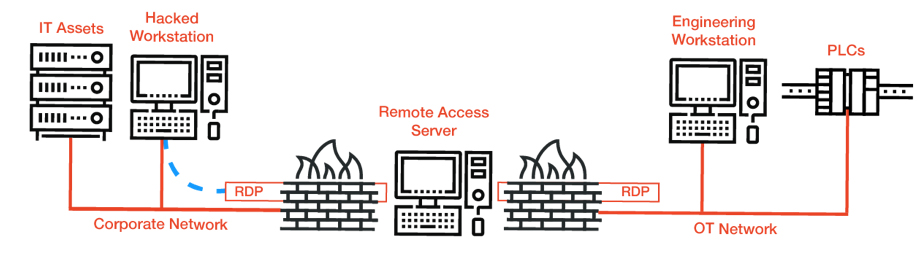

Remote Access Server (RAS): presupune angrenarea în mediul OT a unei stații de lucru cu rol în gestionarea de conexiuni prin Remote Desktop Protocol (RDP), ce au ca destinație finală resurse din OT.

În această situație, plaja elementelor exploatabile este restrânsă la serviciul Remote Access Server. Dacă acesta este securizat în mod corespunzător, șansele de compromitere sunt reduse dramatic, blocând accesul în zona OT.

Concluzie

Securizarea resurselor angrenate într-un mediu OT care integrează sisteme de control industrial reprezintă un proces critic în asigurarea unei nivel de securitate care să permită activități industriale în condiții de siguranță. Implementarea corectă a unor măsuri de izolare a rețelelor și de monitorizare activă a datelor vehiculate, vor face ca un incident precum “STUXNET” sau “Ukraine power grid cyberattack” să rămână doar exemple negative în istorie în care izolarea de rețeaua internet și “security by obscurity” NU au fost suficiente.

Dacă v-a plăcut acest articol, sau dacă doriți să vă implicați în proiectul SecurityPatch.ro, ne puteți contacta pe [email protected]. Ne găsești și pe Twitter sau Facebook.