O creștere recentă a atacurilor de tip ransomware a evidențiat vulnerabilitățile existente la nivelul infrastructurilor critice și ușurința cu care sistemele componente pot fi afectate.

În urmă cu un deceniu, infrastructura critică era limitată în mare măsură la controlul traficului aerian și la generarea și transmiterea energiei, iar reglementările de securitate au fost strâns axate pe aceste domenii. Astăzi, totuși, s-a conștientizat că infrastructura critică cuprinde mult mai mult, de la sisteme de apă pluvială la procesarea gunoiului menajer, furnizori de telecomunicații, spitale, servicii financiare, conducte și multe altele.

Atacurile cibernetice și agresiunile de tip ransomware prezintă un risc mai mare pentru infrastructura critică decât o amenințare externă non-digitală, iar dimensiunea și amploarea infrastructurii nu prea are legătură cu domeniul de aplicare al riscului.

Ransomware-ul se bazează pe agresiuni cibernetice de tip phishing sau exploatarea unor vulnerabilități digitale și umane, în urma cărora datele deținute de victimă sunt criptate. Ulterior este solicitată o sumă de bani în monede virtuale pentru decriptarea acestora.

Pe măsură ce amenințările cibernetice sunt din ce în ce mai sofisticate, ne putem aștepta ca amenințarea reprezentată de ransomware să crească, fiind necesară și o evoluție a acțiunilor derulate în vederea protejării infrastructurilor critice.

Crime-as-a-Service (Caas) – phishing avansat pentru amatori

Un rol important în derularea de agresiuni cibernetice de tip ransomware îl are și dezvoltarea serviciilor de tip CaaS, practică prin care hackerii experimentați vând accesul la instrumentele și cunoștințele necesare, acestea fiind în general folosite pentru atacuri informatice de tip phishing.

Astfel, CaaS oferă unui amator orice este necesar pentru a efectua un atac, variind de la șabloane de e-mail, la liste detaliate de ținte. Există, de asemenea, o opțiune pentru hackeri de a achiziționa servere deja compromise, fiind minimizate astfel riscurile de a fi prinși. De asemenea, tendința este de a simplifica modul de realizare a unui atac cibernetic.

Măsuri preventive

Ideală ar fi în această situație existența unui organism care să poată verifica modul în care sunt aplicate politicile de securitate cibernetică, să vină cu soluții pentru îmbunătățirea acestora, să stabilească gradul de reziliență al unei infrastructuri critice și, unde este cazul, să forțeze implementarea unor minime politici.

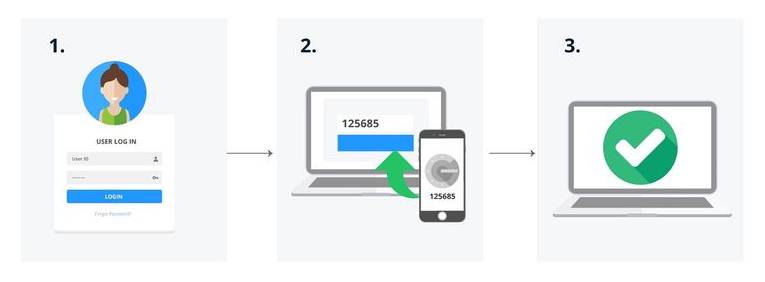

Acestea ar putea cuprinde măsuri de izolare a sistemelor critice de rețeaua internet, înlocuirea autentificării bazate pe parolă cu un singur factor, cu autentificarea multi-factor, inclusiv prin utilizarea certificatelor digitale generate de o infrastructură cu chei publice (PKI) care are la bază criptografia modernă, care să acopere obiectivele principale ale securității informațiilor.

Din păcate implementarea unor astfel de standarde de reglementare durează, iar agresiunile cibernetice nu țin cont de asemenea aspecte.

Entitățile care dețin astfel de infrastructuri trebuie să ia măsuri pentru a atenua aceste riscuri grave și pașii de urmat ar putea include:

- Identificarea sistemelor critice

Identificarea sistemelor care necesită service și stabilirea gradului de reziliență a acestora în eventualitatea unei agresiuni cibernetice.

- Evaluarea și identificarea celor care prezintă un risc disproporționat

Pot exista situații la nivelul anumitor infrastructuri critice a căror activitate se bazează pe sisteme informatice extrem de specializate, dar pe care rulează sisteme de operare vechi, neactualizate. Astfel, se impune actualizarea sau înlocuirea sistemelor mai vechi, care sunt mai vulnerabile în fața agresiunilor informatice.

- Presupune că vei fi atacat

Realizarea unui scenariu care să răspundă la întrebări referitoare la modalitatea de recuperare a sistemelor critice administrate în cazul unui atac informatic, care componente pot fi protejate suplimentar și modalitate de realizare.

Precauțiile eficiente pot include:

- Segmentarea rețelei, plasarea datelor și sistemelor critice în spatele unui firewall și limitarea accesului doar la acele persoane care au nevoie de datele respective;

- Criptarea fișierelor, e-mailurilor și a bazelor de date (ex. prin utilizarea certificatelor PKI). În cazul unei exfiltrări de date sensibile atacatorii nu vor putea accesa informațiile în cauză;

- Autentificarea bazată pe certificat digital în cadrul sistemelor sensibile sau autentificarea cu mai mulți factori pentru a ne asigura că persoanele care se conectează sunt reale.

- Fii deschis la îndrumări externe

Securizarea infrastructurii critice necesită o supraveghere reglementară și este nevoie de timp pentru a dezvolta și implementa protocoale de securitate eficiente. Între timp, pot fi luate ca model de bune practici alte industrii similare care au fost ținta unor agresiuni cibernetice, gradul de reziliență a acestora sau măsurile proactive de mitigare , fiind indicată implementarea unor protocoale de securitate comparabile.