La evenimentul RSA Conference din 26 februarie, doi experți în securitate cibernetică de la compania – ESET, Robert LIPOVSKY (malware researcher) și Stefan SVORENCIC (detection engineer) au prezentat vulnerabilitatea CVE-2019-15126, cunoscută sub denumirea Kr00k, ce permite interceptarea traficului wireless WPA2. Vulnerabilitatea este prezentă la nivelul chip-urilor Wi-Fi Broadcom și Cypress ce sunt utilizate pe dispozitive populare ale producătorilor Apple, Google și Samsung (telefoane mobile, tablete, laptop-uri și dispozitive IoT). Kr00k derivă din vulnerabilitatea KRACK (Key Reinstallation Attacks), descoperită în 2017 de Mathy VANHOEF, care viza securitatea protocolului WPA2 și nu chip-urile Wi-Fi Broadcom și Cypress.

Conform testelor realizate de cei de la ESET printre dispozitivele afectate sunt:

- Amazon Echo 2nd gen

- Amazon Kindle 8th gen

- Apple iPad mini 2

- Apple iPhone 6, 6S, 8, XR

- Apple MacBook Air Retina 13-inch 2018

- Google Nexus 5

- Google Nexus6

- Google Nexus 6S

- Raspberry Pi 3

- Samsung Galaxy S4 GT-I9505

- Samsung Galaxy S8

- Xiaomi Redmi 3S

De asemenea, a fost confirmată prezența vulnerabilității și pe routere wireless Huawei și Asus:

- Asus RT-N12

- Huawei B612S-25d

- Huawei E5577Cs-321

- Huawei EchoLife HG8245H

Cel din urmă echipament, Huawei EchoLife HG8245H, poate fi recunoscut cu ușurință de abonații RCS & RDS România. În ultimii ani este foarte utilizat de către furnizorul de servicii de internet, putând fi regăsit în locațiile utilizatorilor casnici și business, chiar și la mine acasă. 🙂

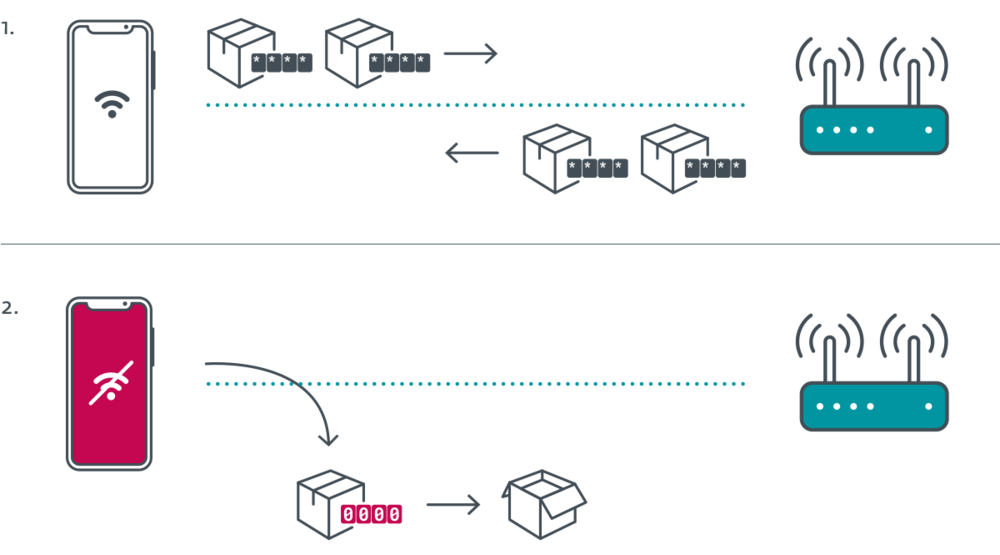

Vulnerabilitatea Kr00k permite decriptarea traficului criptat prin protocolul WPA2, dar nu afectează encripția TLS care protejează traficul pe site-urile cu certificate HTTPS (am scris despre extensia HTTPS Everywhere aici) În altă ordine de idei, prin exploatarea vulnerabilității, securitatea rețelei wireless este afectată, permițând unui atacator aflat în proximitatea rețelei să obțină acces la trafic și să deruleze atacuri precum man-in-the-middle.

Reprezentanții companiei ESET estimează că înainte de furnizarea ultimelor actualizări de securitate, vulnerabilitatea Kr00k afecta mai mult de un miliard de dispozitive la nivel mondial. Mai mult, aceștia își completează cercetarea cu mențiunea că au fost realizate teste și asupra chip-urilor de la producătorii Qualcomm, Realtek, Ralink și Mediatek dar fără rezultate.

Robert LIPOVSKY face și recomandări pentru a ne proteja: “To protect yourself, as a user, make sure you have updated all your Wi-Fi capable devices, including phones, tablets, laptops, IoT smart devices, and Wi-Fi access points and routers, to the latest firmware version.”

Analiza detaliată poate fi regăsită aici, iar mai jos poate fi vizualizată prezentarea integrală ce a avut loc la RSA Conference în 26 februarie. Dacă ți-a plăcut articolul, așteptăm feedback la adresa noastră de email [email protected]