Persoane rău intenționate pot exploata vulnerabilitățile de securitate recent descoperite în specificațiile Bluetooth Care și Mesh Profile existând posibilitatea de a-și asuma cu succes identitatea unui dispozitiv legitim și a efectua atacuri man-in-the-middle (MitM).

Conform Centrului de coordonare CERT al Universității Carnegie Mellon din Statele Unite ale Americii (https://kb.cert.org/vuls/id/799380) dispozitivele care folosesc Bluetooth Core și Mesh sunt vulnerabile la atacuri de impersonare și la divulgarea valorii AuthValue, fapt ce ar permite unui atacator să identifice un dipozitiv legitim în timpul asocierii.

Cele două specificații Bluetooth definesc standardul care permite comunicarea de tipul “many to many” prin tehnologia fără fir cu rază scurtă de acțiune pentru a facilita transferul de date între dispozitive dintr-o rețea ad-hoc.

Bluetooth Impersonation AttackS (BIAS)

Atacul de impersonare folosind tehnologia Bluetooth, numit și Bluetooth Imperasonation AttackS (BIAS) (https://francozappa.github.io/about-bias), expune o gamă largă de dispozitive, cum ar fi smartphone-uri, laptopuri și dispozitive smar-home. Vulnerabilitatea permite unui atacator rău-intenționat să stabilească o conexiune sigură cu o victimă, fără a fi nevoie să cunoască și să autentifice cheia cu valabilitate pe termen lung partajată între victime (long-term key), ocolind astfel efectiv mecanismul de autentificare Bluetooth.

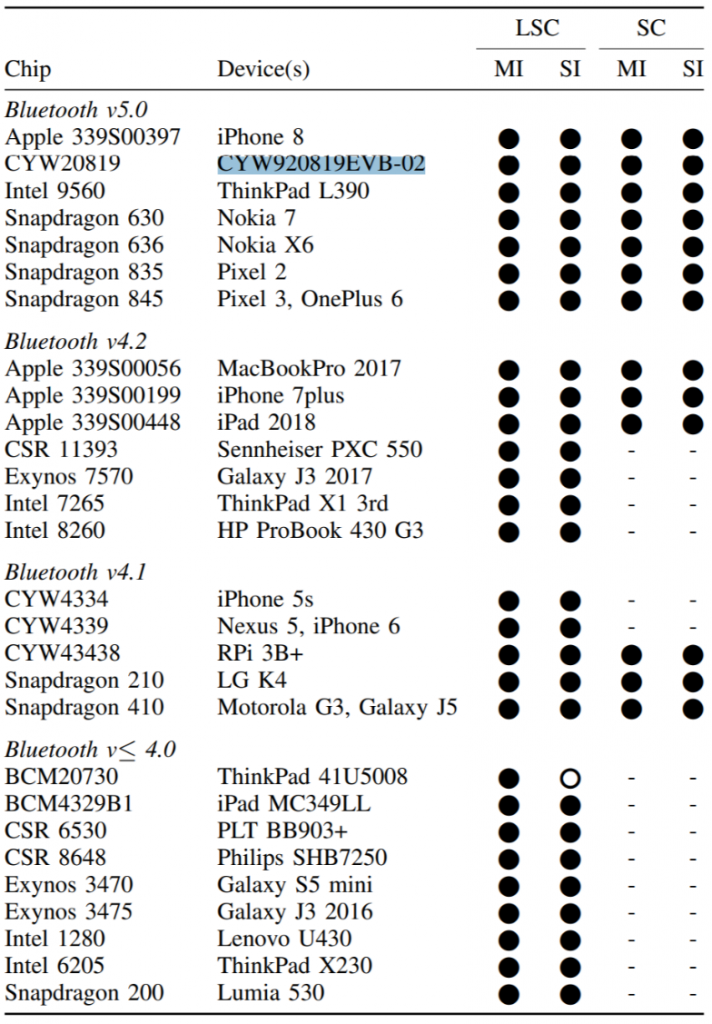

Cercetătorii au testat lacuna de securitate pe mai multe dispozitive, ce pot fi vizualizate în imaginea de mai jos, dotate cu diferite versiuni ale protocolului Bluetooth, de la diferiți furnizori cunoscuți, majoritatea fiind vulnerabilă atacului de tip BIAS.

Conform bazei de date a Institutului Național de Standarde și Tehnologii, SUA (https://www.nist.gov) lista vulnerabilităților identificate este următoarea:

- CVE-2020-2655 – Impersonation in Bluetooth legacy BR/EDR pin-pairing protocol (Core Specification 1.0B through 5.2 – https://nvd.nist.gov/vuln/detail/CVE-2020-26555)

- CVE-2020-26558 – Impersonation in the Passkey entry protocol during Bluetooth LE and BR/EDR secure pairing (Core Specification 2.1 through 6.2 – https://nvd.nist.gov/vuln/detail/CVE-2020-26558)

- N/A – Authentication of the Bluetooth LE legacy pairing protocol (Core Specification 4.0 through 5.2)

- CVE-2020-26556 – Malleable commitment in Bluetooth Mesh Profile provisioning (Mesh profile 1.0 and 1.0.1 – https://nvd.nist.gov/vuln/detail/CVE-2020-26556)

- CVE-2020-26557 – Predictable AuthValue in Bluetooth Mesh Profile provisioning (Mesh profile 1.0 and 1.01 – https://nvd.nist.gov/vuln/detail/CVE-2020-26557)

- CVE-2020-26559 – Bluetooth Mesh Profile AuthValue leak (Mesh profile 1.0 an d 1.0.1 – https://nvd.nist.gov/vuln/detail/CVE-2020-26559)

- CVE-2020-26560 – Impersonation attack in Bluetooth Mesh Profile provisioning (Mesh profile 1.0 and 1.0.1 – https://nvd.nist.gov/vuln/detail/CVE-2020-26560)

Cum funcționează BIAS – Bluetooth Impersonation AttackS (video)

Android Open Source Project (AOSP), Cisco, Cradlepoint, Intel, Microchip Technology și Red Hat se numără printre furnizorii identificați cu produse afectate de aceste vulnerabilități. AOSP, Cisco și Microchip Technology au declarat că lucrează în prezent la remedierea problemelor.

Bluetooth Special Interest Group (Bluetooth SIG), organizația care supraveghează dezvoltarea standardelor Bluetooth, a emis notificări de securitate pentru vulnerabilitățile identificate.

Pentru utilizatorii Bluetooth este recomandată instalarea celor mai recente pachete de actualizare de la producătorii de dispozitive și sisteme de operare, pe măsură ce acestea devin disponibile.

Dacă v-a plăcut acest articol, sau dacă doriți să vă implicați în proiectul SecurityPatch.ro, ne puteți contacta pe [email protected]. Ne găsești și pe Twitter sau Facebook.