Bine te-am regăsit! It’s been a while, știm, însă în noua dispută mondială Zuck vs. Musk cineva a trebuit să țină sus steagul și să contribuie la pleiada de meme care au izvorât nestăvilite în imensitatea internetului.

În materialul acesta o să intrăm puțin mai aplicat în utilizarea lui Kali Linux, așa cum ți-am promis în materialul în care l-am prezentat și am vorbit mai mult teoretic despre ce înseamnă acest distro, la ce e util și de ce este așa popular. A venit, așadar, momentul unui tutorial pentru configurare și utilizare, care să-ți aprindă călcâiele destul de mult cât să vrei să îl încerci și tu.

Înainte de toate, ne delectăm rapid cu una din memele de care îți spuneam și apoi intrăm în pâine.

A fost odată un USB boot-abil

Fie că vrei să instalezi Kali pe PC-ul tău, doar să-l testezi, sau să-l rulezi ca un mediu live -extern, ai nevoie de un suport mobil pe care să-l configurezi ca mediu boot-abil. Cea mai la îndemână metodă este varianta în care configurezi un USB, pentru că cine mai are CD reader în ziua de azi 🙂

Din punct de vedere al modului de rulare, îți recomand să folosești Kali de pe un USB, fără să îl instalezi, cel puțin până te familiarizezi cu mediul. Această metodă are mai multe avantaje, iar principalul este că poți folosi unul dintre USB-urile alea vechi, pe care nu le mai folosești, pentru că oricum nu are nevoie de mai mult de 8GB.

Sigur, există avantaje și pentru o instalare locală, cum ar fi performanța ridicată, dar haide să vedem care sunt avantajele unui USB boot-abil.

- Portabilitate și Mobilitate

Nouă din zece specialiști în securitate informatică și profesioniști în testarea penetrării recomandă un USB boot-abil pentru Kali. 🙂 Acesta îți permite accesul la sistemul de operare Kali pe mai multe calculatoare, fără a fi nevoie să îl instalezi pe fiecare dintre ele. Poți pur și simplu să pornești distro-ul tău de Kali de pe USB, cu toate setările și fișierele tale și să îl folosești pe orice calculator compatibil.

- Izolare și securitate

Utilizând un USB boot-abil, poți rula Kali Linux în modul live, ceea ce înseamnă că sistemul de operare rulează direct de pe USB și nu este instalat pe hard disk-ul calculatorului gazdă. Acest lucru ajută la izolarea și separarea completă a sistemului de operare Kali Linux de sistemul de operare gazdă, oferind un nivel mai mare de securitate și control asupra mediului.

- Testare și diagnosticare

Un USB boot-abil este extrem de util pentru testarea, analizarea și diagnosticarea securității rețelelor, a sistemelor și a aplicațiilor. Inclusiv pentru recuperarea de date sau pentru repararea sistemelor de operare gazdă, Kali oferă toate tool-urile necesare.

Acum să vedem care sunt pașii pentru a configura un USB boot-abil.

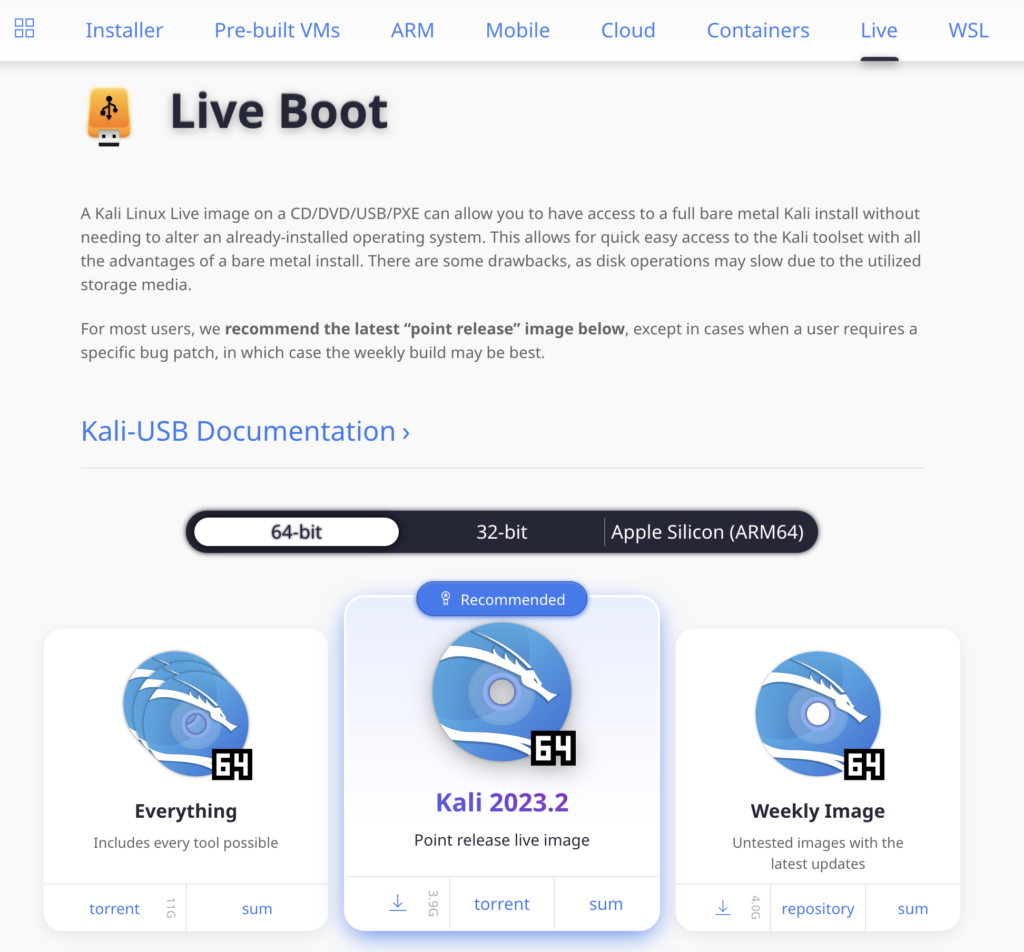

- Descarcă ISO-ul Kali Linux

Cel mai bine o faci de pe site-ul oficial, de unde îți alegi imaginea ISO corespunzătoare versiunii pe care dorești să o instalezi. Foarte important, asigură-te că alegi varianta potrivită pentru arhitectura sistemului tău: x86, arm64, sau amd64.

- Descarcă și instalează tool-ul de creare a USB-ului boot-abil

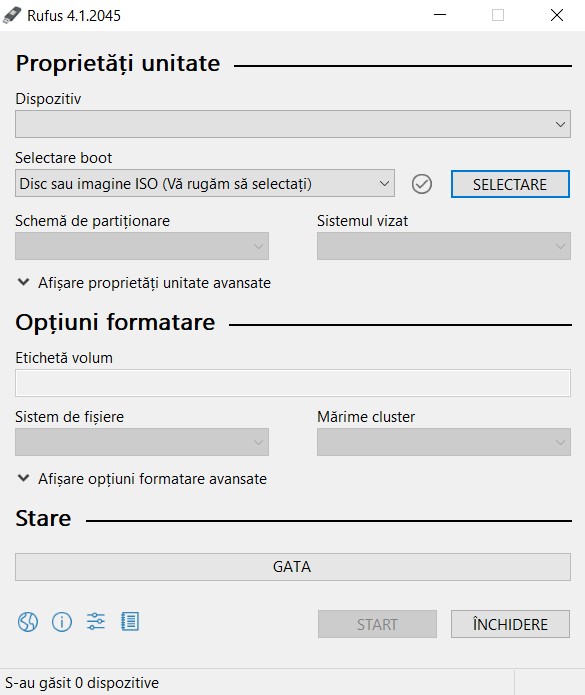

Există mai multe unelte disponibile pentru a crea un USB boot-abil, însă exemplul curent o să fie bazat pe Rufus, acesta fiind unul dintre cele mai populare și ușor de utilizat tool-uri. Altele de acest gen sunt Etcher, PowerISO, sau Popsicle, asigură-te că alegi versiunea potrivită pentru sistemul de pe care vrei să faci configurarea. De exemplu Rufus funcționează doar pe Windows, iar pentru Mac ar trebuie să te îndrepți spre Etcher.

- Crează USB-ul boot-abil

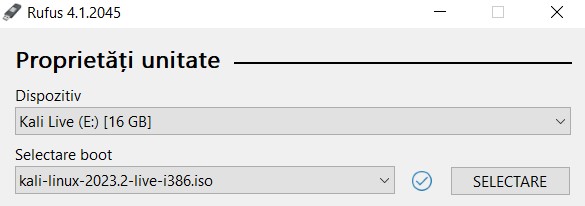

a. În fereastra Rufus, selectează imaginea ISO pe care ai descărcat-o în Pasul 1, apoi asigură-te că dispozitivul USB este conectat și corect selectat în câmpul “Dispozitiv”. Atenție, e important să-ți salvezi toate datele de pe USB-ul pe care ai ales să-l folosești, deoarece procesul îl va formata și nu ai să-l mai poți utiliza ca mediu de stocare.

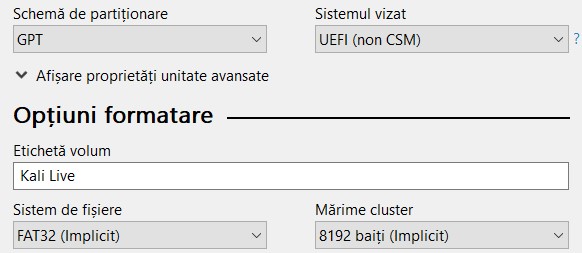

b. Asigură-te că opțiunile de formatare și creare a discului sunt setate corespunzător. În general, valorile implicite vor funcționa bine, însă este important să verifici că opțiunea “Schema de partiționare” este setată pe “GPT” și opțiunea “Sistem de fișiere” este setată pe “FAT32”.

c. Apasă pe butonul “START” pentru a începe procesul de creare și așteaptă până când acesta este finalizat cu succes.

După finalizarea procesului, vei avea un USB boot-abil cu distribuția Kali Linux. Acum poți

folosi acest USB pentru a instala Kali Linux pe alte calculatoare sau pentru a lansa sistemul de operare live direct de pe USB.

Boot-area

Disclaimer: doamne ce nu îmi place să ortografiez cuvintele astea împrumutate recent, care nu au intrat în DOOM și care oricum ar fi scrise -par greșite- chiar și cu cratimă.

Dacă procesul de configurare ți s-a părut dificil, ceea ce sper că nu s-a întâmplat, atunci pornirea lui Kali este mult, mult mai simplă. Tot ce trebuie să faci este să găsești modul în care PC-ul sau laptopul tău intră în meniul “boot options”, iar de acolo, cu USB-ul conectat, trebuie doar să îl selectezi și distribuția ta Kali va porni.

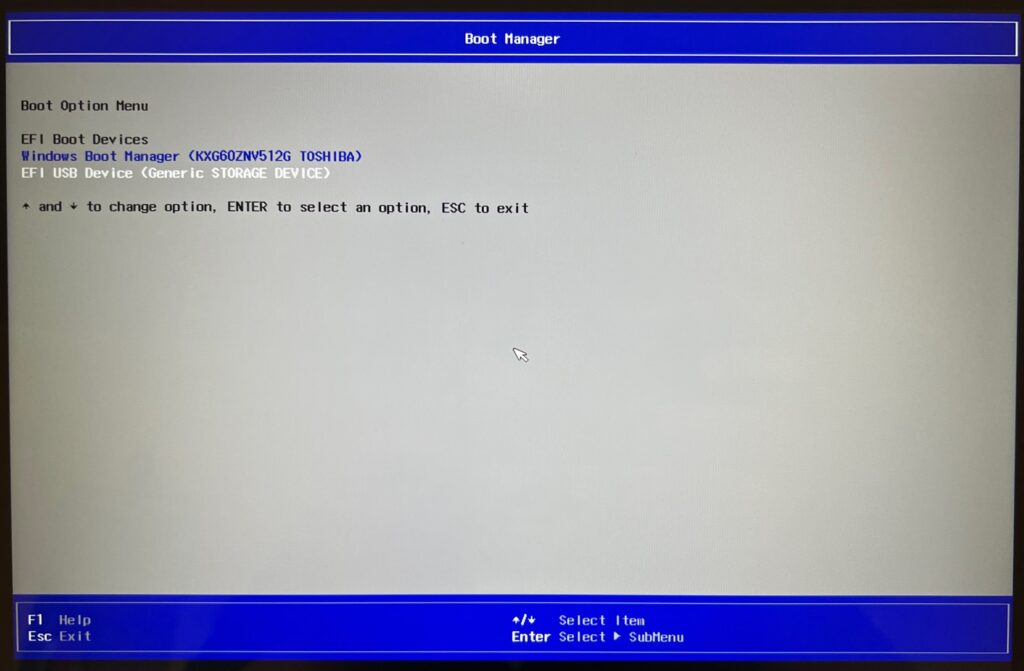

Meniul de boot (sau meniul de pornire) este un ecran simplu, un GUI interactiv care apare imediat la pornirea sau repornirea unui calculator. Cu ajutorul lui, utilizatorul poate selecta dispozitivul de pe care să se încarce sistemul de operare, în cazul nostru putem alege USB-ul proaspăt configurat.

De obicei, meniul de boot este accesat prin apăsarea unei taste specifice, cum ar fi F12, F11, Esc sau Alt în timpul procesului de boot al calculatorului, înainte ca sistemul de operare să se încarce. Tasta specifică poate varia în funcție de producătorul BIOS-ului sau UEFI-ului. Ai aici o listă cu cele mai populare device-uri și modul în care pot intra acestea în meniul de boot. Sigur, ea nu este completă și modul de acces poate varia în continuare.

Înainte să apară logo-ul sistemului de operare pe care îl folosești uzual, apasă repetat tasta corespunzătoare PC-ului tău, pentru a se afișa meniul de boot care conține o listă de dispozitive disponibile de pe care se poate lansa sistemul de operare. Aceste dispozitive pot include hard disk-uri interne, dispozitive USB, DVD-uri, rețea etc.

Utilizare

Acum că am învățat să ne facem un USB boot-abil, am învățat să îl rulăm pe un device, hai să vedem cum putem utiliza tool-urile specifice Kali.

Scurtă familiarizare cu sistemul de operare

Odată ce ai găsit modul în care să accesezi meniul Boot Options, lucrurile devin destul de simple. După cum vezi în imaginile de mai jos, trebuie sa alegi USB-ul pe care l-ai pregătit, iar odată ce Kali s-a încărcat, alegi Live System pentru a-l folosi fără instalare. Dacă dorești, ai și opțiunea de instalare, în acest fel vei putea utiliza memoria PC-ului tău pentru a instala -pe langa Windows sau Mac- și Kali Linux.

Interfața utilizatorului este destul de simplă, la fel ca în Windows avem o bară de utilitare, cu informații despre conexiune, baterie sau volum, împreuna cu ora -în dreapta și aplicațiile în stânga. Singura diferență este poziționarea, spre deosebire de Windows, aici bara se găsește în partea de sus.

Dar haide să vedem mai multe despre ce poate Kali să facă, adică motivul pentru care încă citești acest material.

Să vedem cum facem Ethical Hacking

Chiar dacă putem intercepta parole cu scopul de testare -pentru a asigura securitatea rețelelor sau aplicațiilor, nu o să-ți arăt acest lucru pentru că știu că o să fugi, cu prima ocazie, la cafeneaua aia la care ești “abonat” și nu o să pleci până nu prinzi o parolă.

Deci nu-i voie (sâc!).

Kali vine cu o mulțime de aplicații utile pentru analizarea și testarea rețelelor, sistemelor și a aplicațiilor. Nu cred ca avem destula gazduire pe securitypatch.ro să putem acoperi toate aceste aplicații în detaliu 🙂, drept pentru care o să vorbim despre cele mai comune.

Wireshark

Este un analizator de pachete de rețea, capabil și popular. Cu acest instrument poți captura și analiza traficul de rețea în timp real, el poate decodifica și afișa pachetele de date transmise prin rețea, inclusiv protocoalele utilizate și conținutul acestora. Un instrument de acest tip este foarte util, deoarece permite monitorizarea, analizarea și inspectarea traficului de rețea pentru a identifica probleme în cadrul acesteia, a investiga securitatea și a diagnostica probleme de comunicare.

Nmap

Network Mapper este un instrument de scanare a rețelelor -puternic și versatil. Poate fi folosit pentru a detecta și a evalua dispozitivele conectate la o rețea. El poate realiza scanări de porturi pentru a descoperi porturile deschise pe dispozitivele din rețea și poate determina serviciile care rulează pe aceste porturi inclusiv furniza informații suplimentare despre dispozitive, cum ar fi sistemul de operare utilizat sau versiunea serviciului. Nmap este frecvent utilizat în elaborarea hărților de rețea.

Nessus

Utilizând o bază de date extinsă de vulnerabilități cunoscute, Nessus efectuează scanări automate asupra sistemelor și dispozitivelor pentru a identifica vulnerabilități, cum ar fi porturi deschise, servicii neactualizate sau configurații incorecte. Rezultatele scanărilor sunt prezentate într-un raport detaliat, care oferă informații despre vulnerabilitățile identificate și sugestii pentru remedierea acestora. Nessus este un instrument larg utilizat în identificarea și eliminarea vulnerabilităților critice în infrastructurile IT.

Sqlmap

Sqlmap este o unealtă specializată în testarea securității bazelor de date. Aceasta se concentrează în principal pe identificarea și exploatarea injecțiilor de tip SQL în aplicațiile web. Sqlmap poate detecta și exploata vulnerabilități care permit atacatorilor să obțină acces neautorizat la bazele de date sau să extragă informații sensibile.

Aircrack-ng

Aircrack-ng reprezintă un set de instrumente folosite în securitatea rețelelor wireless. Ele oferă funcționalități pentru monitorizarea traficului rețelei wireless, capturarea pachetelor de date și analiza acestora. Cu Aircrack-ng, poți efectua atacuri de tip deautentificare și de spargere a parolelor rețelelor wireless securizate prin criptare WEP și WPA/WPA2. Instrumentul poate testa vulnerabilitățile rețelelor wireless și poate ajuta la evaluarea nivelului de securitate al acestora.

Acum că m-am uitat mai bine la cât s-a întins materialul ăsta, trebuie să-i punem fundă și să-l finalizăm. Asta pentru a putea să te obișnuiești puțin cu noul mediu de lucru, iar dacă întâmpini vreo problemă, așteptăm să ne scrii numaidecât pentru că te ajutăm cu mare drag.

În materialul următor, o să avem un tutorial aplicat, în care îți arăt cum funcționează mai exact câteva dintre aceste tool-uri, cum să le interpretezi datele și ce informații să urmărești.

Sper că te-a ajutat micul nostru tutorial și dacă reușești să faci chestii faine cu Kali, dă-ne și nouă un semn să ne povestești despre experiența ta și ai putea să apari în următorul articol.

Până data viitoare, ține sus munca bună, nu uita să te hidratezi, monșer, și Threads mai are până să ajungă în Europa deoarece aparent nu le prea place GDPR-ul.

Articol scris de: Andrei-Nicolae Căluțiu