Pe măsură ce numărul de atacuri cibernetice continuă să crească, autentificarea de tip 2FA a devenit un standard esențial în securitate în mediul web, deoarece diminuează semnificativ riscul de compromitere al unor credențiale de acces. Dacă o parolă este compromisă prin atacuri de tip phishing, brute-force sau uneori chiar prin ghicire, mecanismul 2FA împiedică un atacator să obțină acces, deși se află în posesia parolei utilizatorului.

Cum funcționează 2FA?

Mecanismul de securizare prin metoda 2FA variază, dar foarte simplist, procesul poate fi descris astfel:

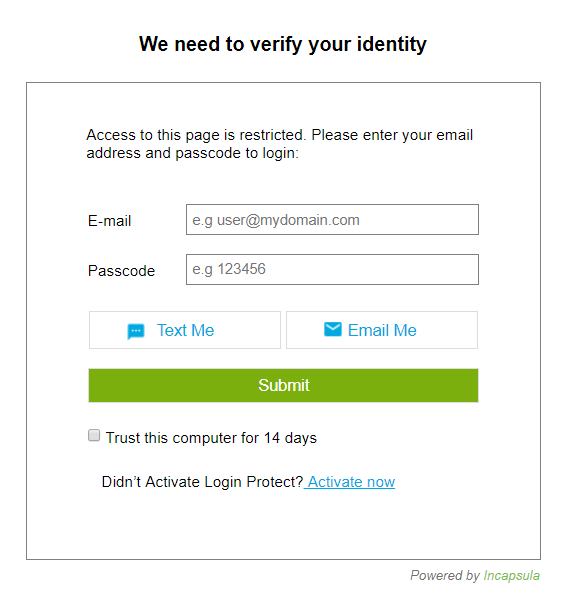

- Utilizatorul se conectează la site-ul sau aplicația vizată cu numele de utilizator și parola.

- Parola este validată de un server de autentificare și, dacă este corectă, utilizatorul este transferat automat în pasul numărul 2.

- Serverul de autentificare trimite un cod unic către utilizator prin diverse mijloace (detaliate mai jos).

- Utilizatorul finalizează procesul de autentificare prin introducerea codului recepționat.

Ce amenințări cibernetice sunt blocate de 2FA?

Nevoia de autentificare în doi factori a crescut pe măsură ce amenințările cibernetice s-au diversificat, iar mutarea serviciilor și a datelor în zona cloud a devenit o necesitate în actualul context. Implementarea unei soluții de tip 2FA protejează o infrastructură IT&C împotriva numeroaselor amenințări cibernetice, precum:

- Credențiale de acces compromise

O parolă clasică poate fi utilizată de oricine o cunoaște. Dacă un utilizator își notează parola într-un loc nepotrivit (ex. post-it lipit pe rama monitorului) sau utilizează aceeași parolă la înregistrarea unui cont în baze de date externe (ex. magazine online), compromiterea contului este blocată de pasul de autentificare numărul 2.

- Tentative de phishing

Compromiterea rețelei interne a unei companii începe de cele mai multe ori cu un mesaj email bine scris, ce conține link-uri către site-uri web rău intenționate concepute fie să infecteze computerul unui utilizator, fie să-l convingă să-și introducă datele de autentificare. Chiar dacă utilizatorii “mușcă momeala” atacatorului, mecanismul 2FA previne finalizarea cu succes a atacului.

- Inginerie socială

De cele mai multe ori hackerii sunt prezentați ca fiind persoane nu foarte sociabile, cu hanorac și fețe dubioase, dar viața bate filmul și cu un pic de psihologie vor manipula adesea victimele să furnizeze involuntar credențialele de acces. Prezentându-se ca un profesionist IT la compania utilizatorului, aceștia pot câștiga încrederea utilizatorului. Tehnicile de inginerie socială pot fi atât de bine elaborate încât să determine victima să furnizeze atacatorului chiar și codul generat în al doilea pas de autentificare.

- Atacurile de tip brute-force

În acest gen de atac cibernetic, un atacator generează aleatoriu parole pentru un anumit utilizator până când se obține secvența corectă. Al doilea nivel de protecție al 2FA necesită validarea unei încercări de conectare înainte de a acorda accesul.

- Keylogger sau info stealer

Pentru compromiterea unor detalii de acces, pot fi utilizate și aplicații malware pentru exfiltrarea de date și informații și computerul victimei. Al doilea strat de validare în 2FA permite utilizatorului să se asigure că încercarea de conectare este a sa, chiar dacă parola i-a fost compromisă.

Metode de autentificare în doi pași – 2FA

SMS 2FA

Autentificarea în doi factori ce utilizează SMS validează identitatea unui utilizator prin trimiterea unui cod de securitate pe dispozitivul său mobil. Apoi utilizatorul introduce codul în site-ul web sau în aplicația la care se autentifică.

TOTP 2FA

Metoda Time-Based One Time Password (TOTP) 2FA presupune generarea locală a unei chei pe dispozitivul pe care un utilizator încearcă să îl acceseze. Cheia de securitate este reprezentată în general de un cod QR pe care utilizatorul îl scanează cu dispozitivul mobil pentru a genera o secvență de numere. Utilizatorul introduce apoi acele numere în site-ul web sau în aplicație pentru a obține acces. Parolele generate expiră după o anumită perioadă de timp, iar una nouă va fi generată data viitoare când un utilizator se conectează la un cont. TOTP face parte din arhitectura de securitate Open Authentication (OAUTH).

2FA bazat pe notificări push

2FA bazat pe push îmbunătățește SMS-urile și TOTP 2FA prin adăugarea de straturi suplimentare de securitate, îmbunătățind în același timp ușurința de utilizare. Această metodă confirmă identitatea unui utilizator cu mai mulți factori de autentificare.

WebAuthn

Creat de Alianța FIDO (Fast IDentity Online) și W3C, API-ul de autentificare web este o specificație care permite înregistrarea și autentificarea cu cheie publică puternică. WebAuthn (Web Authentication API) permite terților să acceseze capabilitățile încorporate pe laptopuri, smartphone-uri și browsere, permițând utilizatorilor să se autentifice rapid cu instrumente precum cititor de amprente sau recunoaștere facială.

Soluții de autentificare ce utilizează mecanismul 2FA

- Duo Security (dezvoltată de CISCO)

- Google Authenticator

- Microsoft Authenticator

- Authy

- OneLogin

- RSA SecureID Access

- LastPass

- Auth0

EXTRA

Am ales să menționez suplimentar ultimele două soluții deoarece OKTA a fost recent victima unui atac cibernetic instrumentat de gruparea LAPSUS$, iar compania românească TypingDNA propune o soluție ce-și dorește înlocuirea 2FA cu un mecanism mai simplu, ce presupune tastarea în pasul 2 a 4 cuvinte (similar captcha) și analizarea comportamentului de tastare prin inteligență artificială.

Dacă vrei să te implici și tu în proiectul nostru, scrie-ne un mesaj la [email protected].