COVID-19, oportunitate de a răspândi un malware Info Stealer

Cyber criminalii nu se vor da în lături de la nimic pentru a compromite sisteme informatice. Chiar și răspândirea dezastruoasă a SARS-COV-II (virusul), care provoacă COVID-19 (boala), devine o oportunitate pentru ei de a răspândi malware sau de a lansa atacuri cibernetice.

Deoarece gradul de conștientizare globală a pandemiei Coronavirus creează panică, iar guvernele încep să depună eforturi pentru combaterea virusului și protejarea cetățenilor, agențiile de știri fac eforturi să răspundă cererii publicului prin oferirea de informații corecte despre infecții, decese, transmisii cu noul Coronavirus.

Dorința populației de a se documenta referitor la Coronavirus, creează o vulnerabilitate de care au profitat rapid atacatorii cibernetici, prin răspândirea unui malware ce se ascunde în spate la aplicații ce conțin hărți cu răspândirea Coronavirusului.

Shai Alfasi, specialist în securitate cibernetică la Reason Labs, a găsit și a analizat acest malware.

Corona malware a fost conceput pentru a fura credențiale, precum nume de utilizator, parole, carduri de credit și alte informații sensibile care sunt stocate în browser-ul utilizatorilor.

Atacatorii pot utiliza aceste informații și pentru multe alte operațiuni, cum ar fi vânzarea datelor sensibile pe darkweb sau pentru a obține acces la conturile bancare sau la conturile de social media.

Nouă amenințare cu o componentă veche de malware

Noul malware face parte din familia AZORult. AZORult este un infostealer și a fost descoperit pentru prima dată în 2016. AZORult este vândut pe forumurile rusești în scopul colectării de date sensibile de la un computer infectat.

Este folosit pentru a extrage credențiale, istoricul de navigare, cookie-uri, ID / parole, cărți de credit, criptocurrency și multe altele. De asemenea, poate să injecteze malware suplimentar pe stațiile infectate.

Există, de asemenea, o variantă a AZORult care creează un cont de administrator ascuns pe stația infectată pentru a permite conexiunile de la distanță prin Remote Desktop Protocol (RDP).

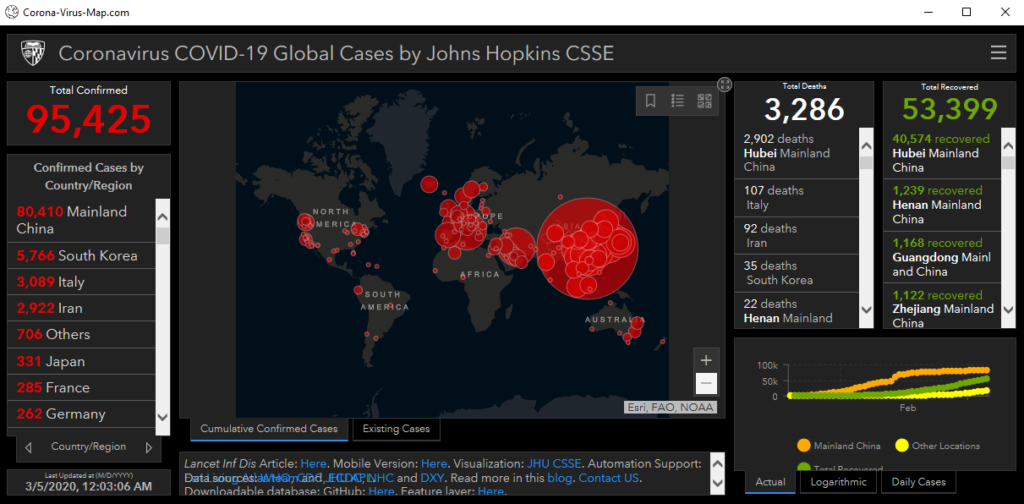

Malware-ul este ascuns într-un fișier Win32 executabil(.exe), de regulă numit Corona-virus-Map.com.exe. Are o interfață (GUI), similară cu harta realizată de Johns Hopkins University.

Interfața este realizată foarte bine și convingătoare, nu mulți ar suspecta-o să fie dăunătoare. Informațiile prezentate nu reprezintă o amalgamare de date aleatorii, ci sunt informații reale despre COVID-19 colectate de pe site-ul Johns Hopkins.

De reținut, harta originală Coronavirus realizată de Johns Hopkins University și ERSI nu sunt infectate și pot fi accesate fără nici un risc.

Analiza probelor

VT:https://www.virustotal.com/gui/file/2b35aa9c70ef66197abfb9bc409952897f9f70818633ab43da85b3825b256307/detection

File Name Corona-virus-Map.com.exe

MD5 73da2c02c6f8bfd4662dc84820dcd983

SHA-1 949b69bf87515ad8945ce9a79f68f8b788c0ae39

SHA-256 2b35aa9c70ef66197abfb9bc409952897f9f70818633ab43da85b3825b256307

File Size 3.26 MB (3421696 bytes)

File Type Win32 EXE

First Submission 2020-03-02 16:50:25

O analiză completă a acestui malware se poate găsi aici.

Pe măsură ce coronavirusul continuă să se răspândească și se dezvoltă mai multe aplicații și tehnologii pentru a-l monitoriza, probabil vom observa o creștere a malware-ului Corona și a altor variante de malware Corona în viitorul apropiat.