O nouă tulpină de ransomware DeadBolt vizează baza de clienți QNAP aparent nefastă, blocând utilizatorii să acceseze dispozitivele lor Network Attached Storage (NAS) și datele stocate pe acestea. Atacurile par să folosească o vulnerabilitate critică de tip zero-day.

În trecut dispozitivele NAS ale producătorului QNAP au fost o țintă profitabilă pentru tulpinile de ransomware precum QLocker și Ch0raix (alias QNAPCrypt).

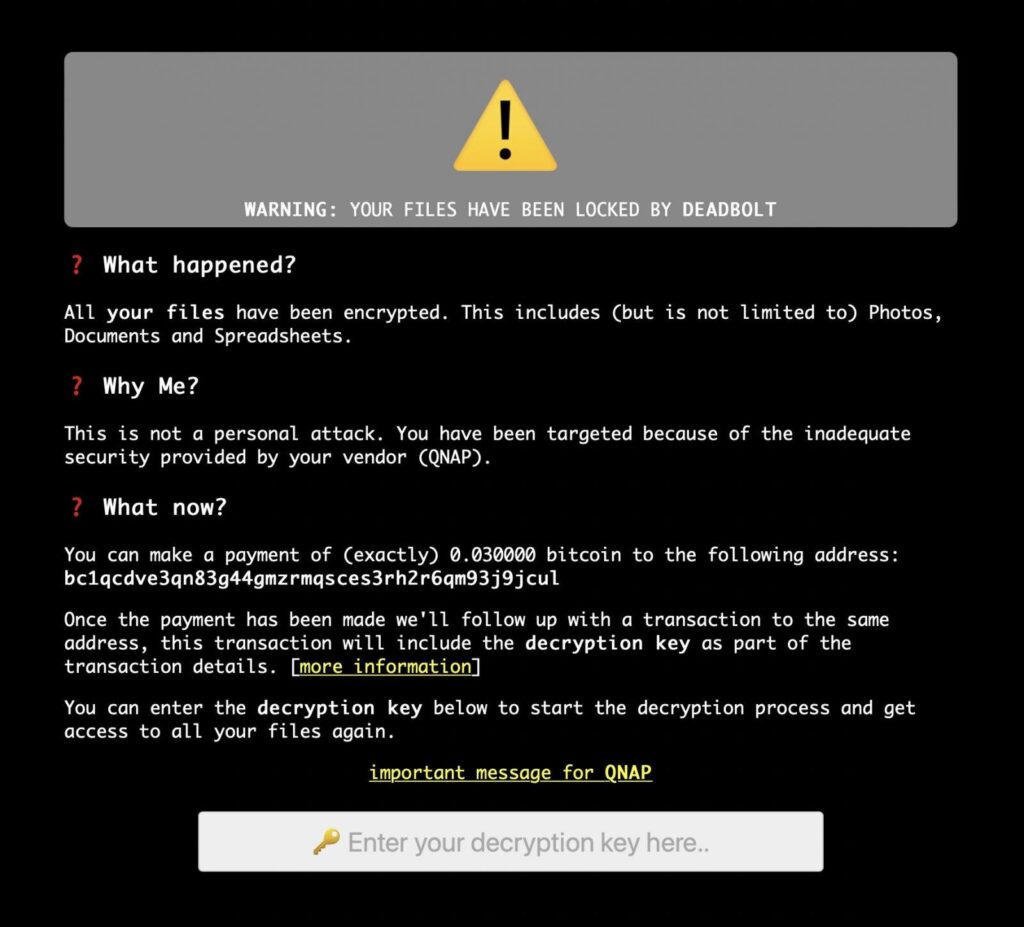

Acum, o a treia tulpină de ransomware – și aparent nouă – vizează comunitatea QNAP. Se numește DeadBolt și deturnează sistemul de operare al NAS-ului QNAP, la conectare afișând următoarea notă de răscumpărare.

„Toate fișierele dumneavoastră au fost criptate”, se arată în nota. „Acesta nu este un atac personal. Ați fost vizat din cauza securității inadecvate oferite de furnizorul dvs. (QNAP).”

Nota îndrumă apoi părțile afectate să efectueze o plată de 0,03 Bitcoin către portofelul digital al atacatorului. Nota promite că odată ce plata a fost efectuată, atacatorii vor oferi cheia de decriptare.

Un aval de victime ale DeadBolt și-au împărtășit poveștile pe forumurile QNAP și Reddit.

Producătorul din Taiwan îndeamnă clienții să activeze actualizarea automată a firmware-ului pe dispozitivele lor pentru a se apăra împotriva atacurilor active.

Potrivit companiei, atacatorii vizează o vulnerabilitate corectată în decembrie, permițându-le să ruleze cod arbitrar pe sisteme vulnerabile.

„Recent, echipa de răspuns la incidente de securitate a produselor QNAP (PSIRT) a detectat că infractorii cibernetici profită de o vulnerabilitate corectată, descrisă în Security Advisory (QSA-21-57) , pentru a lansa un atac cibernetic”, a declarat producătorul.

QNAP a publicat patch-uri ce elimină vulnerabilitatea software-ului de sistem și le-a încadrat ca „Versiune recomandată”, astfel dacă actualizarea automată pentru „Versiunea recomandată” este activată pe NAS-ul dvs. QNAP, sistemul se va actualiza automat.

Puteți găsi mai multe informații despre funcția Auto Update și despre cum poate fi activată sau dezactivată în următorul comunicat de presă.

QNAP a declarat pentru BleepingComputer că a fost identificată o vulnerabilitate a protocolului Remote în versiunea de firmware 5.0.0.1891.

Potrivit QNAP, problema a fost rezolvată, prin această vulnerabilitate au putut fi exploatate următoarele versiuni de QTS și QuTS Hero:

• QTS 5.0.0.1891 / 2021.12.21 sau mai nou

• QTS 4.5.4.1892 / 2021.12.23 sau mai nou

• QuTS hero h5.0.0.1892 / 2021.12.22 sau mai nou

• QuTS hero h4.5.4.1892 / 2021.12.23 sau mai nou

• QuTScloud c5.0.0.1919 / 2022.01.19 sau mai nou

Cu toate acestea, un client a spus pe forumul QNAP că datele i-au fost criptate chiar și cu versiunea de firmware ce ar fi trebuit să fie sigură, ceea ce indică faptul că atacatorii exploatează probabil o altă vulnerabilitate.