În 2025, scena securității cibernetice a fost zguduită de debutul oficial al Belsen Group – o grupare nouă care a exploatat peste 15.000 de configurări vulnerabile ale firewall-urilor FortiNet din 144 de țări. Evenimentul, nu doar că evidențiază riscurile asociate vulnerabilităților cunoscute, dar oferă și o lecție despre importanța evaluărilor de compromis și a remedierii rapide.

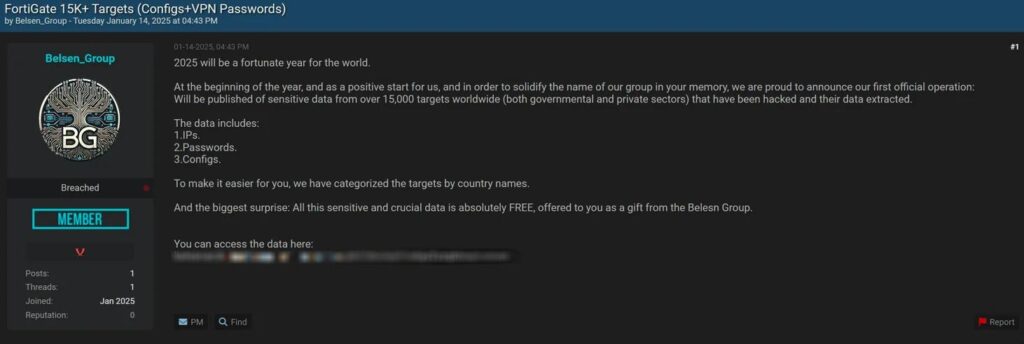

Belsen Group și-a făcut intrarea pe scena cibernetică cu o postare pe dark web în care declara:

“At the beginning of the year, and as a positive start for us, and in order to solidify the name of our group in your memory, we are proud to announce our first official operation.”

Declarația sugerează că gruparea își propune să se impună rapid în peisajul amenințărilor cibernetice. Pagina de pe Malpedia oferă detalii despre tacticile și profilul grupului, subliniind caracterul lor emergent și intenția de a crea un impact de durată în memoria colectivă a specialiștilor în securitate cibernetică.

Vulnerabilitatea CVE-2022-40684, identificată acum aproape trei ani, permite atacatorilor neautentificați să exploateze interfața administrativă a dispozitivelor FortiNet folosind request-uri HTTP/HTTPS special construite. Versiunile afectate includ:

- FortiOS: 7.0.0 – 7.0.6 și 7.2.0 – 7.2.1

- FortiProxy: 7.0.0 – 7.0.6 și 7.2.0

- FortiSwitchManager: 7.0.0 și 7.2.0

Articolul de la SocRadar explică în detaliu metoda de exploatare, arătând cum atacatorii au reușit să identifice și să profite de punctele slabe ale acestor sisteme, demonstrând că nici o vulnerabilitate veche nu trebuie ignorată.

Conform celor dezvăluite de Belsen Group, atacul a condus la exfiltrarea unor informații extrem de sensibile, precum adrese IP, configurații detaliate ale dispozitivelor, credențiale VPN și parole.

Această “ofertă” digitală, distribuită public ca un fel de „cadou” de început de 2025, subliniază gravitatea incidentului. De asemenea, repository-ul de pe GitHub furnizează documentația tehnică și exemple concrete ale datelor compromise, ajutând la înțelegerea în detaliu a mecanismelor exploatării și structura datelor extrase.

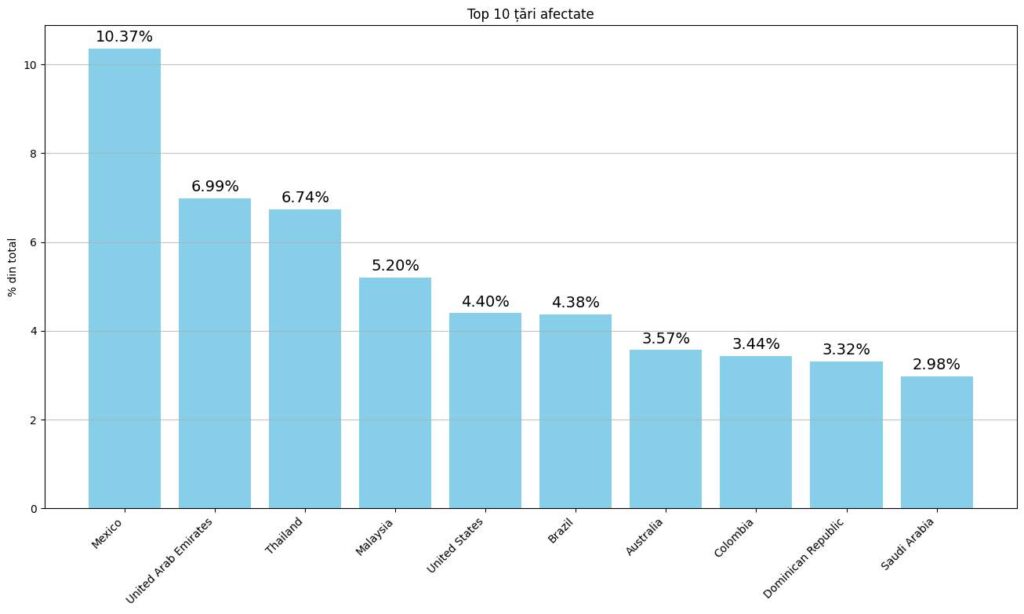

Operațiunea a avut o amploare globală, afectând 144 de țări, cu următoarele repartiții semnificative:

- Mexic: 1.604 dispozitive (~10,37%)

- Emiratele Arabe: 1.081 dispozitive (~6,99%)

- Tailanda: 1.043 dispozitive (~6,74%)

- Malaysia: 805 dispozitive (~5,20%)

- Statele Unite: 681 dispozitive (~4,40%)

- Brazilia: 677 dispozitive (~4,38%)

- Australia: 553 dispozitive (~3,57%)

- Columbia: 532 dispozitive (~3,44%)

- Republica Dominicană: 513 dispozitive (~3,32%)

- Arabia Saudită: 461 dispozitive (~2,98%)

În România, cele 22 de infrastructuri compromise (aproximativ 0,14% din total) subliniază că niciun sistem nu este complet imun, indiferent de mărime sau localizare. În urma analizei interne, inclusiv a recomandărilor formulate de specialiști în articolele de la CSO Online și ale producătorului Fortinet, iată măsurile esențiale pentru protecție:

- Schimbarea credențialelor: Imediat după identificarea unei breșe, actualizați toate parolele și accesările.

- Aplicarea patch-urilor de securitate: Asigurați-vă că dispozitivele rulează cele mai recente versiuni care corectează vulnerabilități.

- Monitorizarea continuă a rețelei: Implementați sisteme IDS/IPS pentru detectarea activităților suspecte în timp real.

- Revizuirea configurațiilor: Reduceți privilegiile, blocați porturile neutilizate, utilizați whitelist și dezactivați serviciile neesențiale.

- Straturi suplimentare de securitate: Segmentați rețeaua, instruirea personalului și implementarea autentificării multifactor (MFA/2FA) pot spori semnificativ nivelul de protecție.

- Plan de reacție la incidente: Dezvoltați și testați periodic un plan de răspuns pentru a reduce impactul unui eventual atac.

Atacul Belsen Group, prin exploatarea vulnerabilității CVE-2022-40684, reprezintă o reamintire dură a faptului că nici o breșă nu este prea veche pentru a fi considerată inofensivă. Administratorii de sistem trebuie să se asigure că update-urile/ patch-urile de securitate sunt aplicate rapid, monitorizarea este realizată continuu și măsurile de securitate sunt revizuite constant. Dacă nu vrei să devii “cadoul” preferat al unui hacker, este timpul să iei măsuri serioase!

Articol scris de Daniela SERBULENCO și Rolland-Krisztian VASS