Ce este Penetration testing-ul?

Penetration Testing (sau Pentesting) este un exercițiu de securitate unde experții, într-un mediu controlat și cu unica intenție de a descoperi punctele slabe de securitate si de le a exploata în condiții de siguranță, astfel încât riscul să fie eliminat sau cel puțin redus împotriva unor viitoare atacuri cibernetice.

Ce este Manual Pentesting-ul?

Pentestingul manual este o abordare a testării de securitate care pune experiența umană peste instrumentele și tehnicile profesionale de pentesting, cum ar fi analiza statică binară automată și analiza dinamică automată. Uneltele de Pentesting sunt excelente la descoperirea problemelor cu clasele standard de vulnerabilitate, dar nu pot detecta anumite defecte de proiectare. Pentru o acoperire completă, inclusiv proiectare, logica de afaceri și riscuri de defecte compuse, care pot fi detectate numai prin testare manuală (umană), este necesar un test pentest manual efectuat de un pentester calificat.

De ce folosim aceste unelte?

În vremurile de altădată, hacking-ul era greu și necesita o mulțime de operațiuni executate manual. Astăzi, totuși, o suită completă de instrumente automate de testare transformă hackerii în cyborgi, oameni îmbunătățiți de computer care pot testa mult mai mult decât oricând. La urma urmei, de ce să folosești un cal și un cărucior pentru a traversa țara când poți zbura într-un avion cu reacție? Iată instrumentele supersonice care fac ca munca unui tester modern să fie mai rapidă, mai bună și mai inteligentă.

Kali Linux

Kali este o distribuție Linux bazată pe Debian GNU / Linux concepută pentru securitatea în informatică și gestionată de către Offensive Security. Kali Linux vine cu peste 600 de unelte preinstalate de securitate și de testare a vulnerabilității sistemului. Principalele alternative sunt Parrot OS si BlackArch Linux.

Din experiența mea, cel mai prietenos sistem de operare pentesting pentru începători este Kali. Are majoritatea lucrurilor preinstalate și toate sunt gata de funcționare. Parrot OS este aproape același, dar am avut uneori probleme cu un instrumente scrise în python, dar am reușit să le repar în zece minute (a fost cu mult timp in urmă ,deci unele lucruri s-ar putea să să se fi schimbat ). Pe de altă parte, BlackArch este foarte diferit. BlackArch, după cum spune numele, se bazează pe Arch Linux, care nu este un sistem de operare prietenos pentru începători. Probabil că îți va lua ceva timp pentru a-l instala și configura dacă nu ai mai avut un contact cu Arch Linux înainte. Cu siguranță nu este un sistem gata de funcționare.

Aici avem o listă cu instrumente importante preinstalate in Kali Linux care vă pot economisi mult timp și efort:

• Nmap

• Burp Suite

• Wireshark

• metasploit Framework

• aircrack-ng

• John the Ripper

• sqlmap

• Autopsy

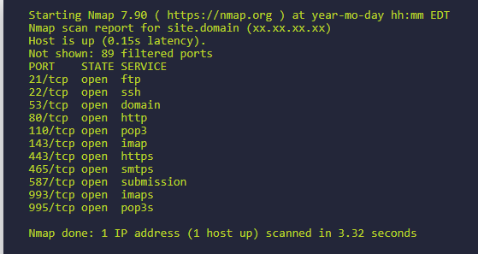

Nmap

Nmap – prescurtarea de la “Network mapper” – este tăticul tuturor port scanner-urilor. Aceasta unealtă este iubită de pentesteri și mulți nu se pot lipsi de ea. Ce porturi sunt deschise? Ce rulează pe acele porturi? Acestea sunt niște informații esențiale în timpul unui pentest, iar Nmap este de cele mai multe ori este cea mai bună unealtă pentru a ne răspunde la aceste întrebări. Scanarea trebuie realizată DOAR cu acordul clientului, în caz contrar comițând o infracțiune.

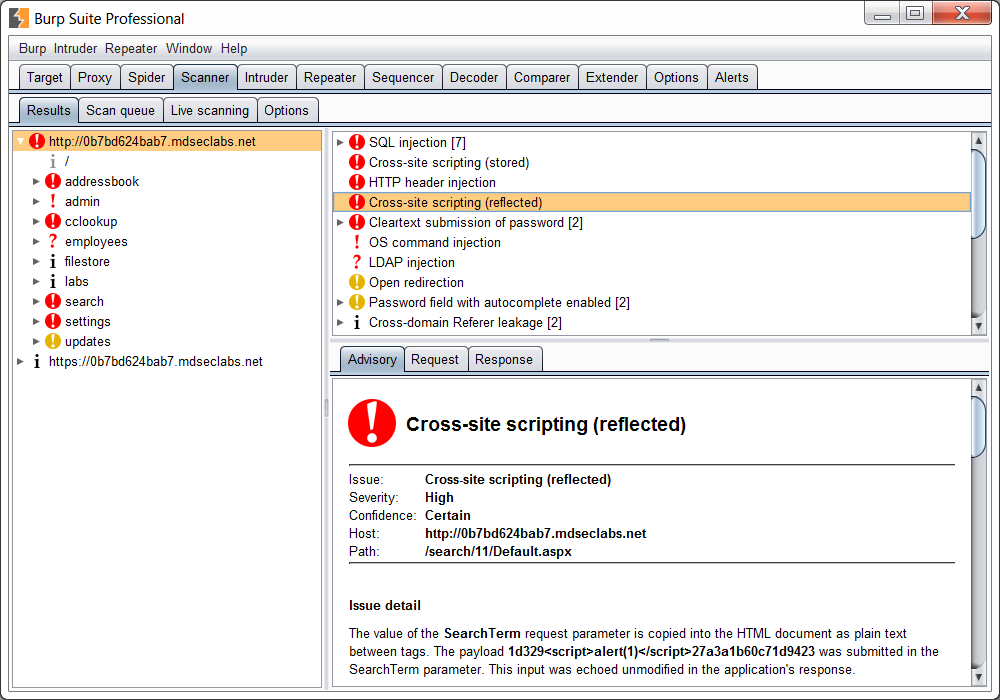

BurpSuite

Nici o discuție despre unelte de pentesting nu e completa fără să menționăm de BurpSuite web vulnerabilty scanner-ul, care spre deosebire de alte unelte menționate până acum nu este gratis. Deși există Burp Suite community edition, îi lipsesc multe funcționalități, iar ediția Burp Suite Enterprise costă $3,999 de dolari pe an.

Utilizați linkurile de mai jos pentru a descoperi cum poate fi folosit Burp pentru a găsi vulnerabilitățile enumerate în prezent în Top 10 OWASP.

- Injection

- Using Burp to Test For Injection Flaws

- Injection Attack: Bypassing Authentication

- Using Burp to Detect SQL-specific Parameter Manipulation Flaws

- Using Burp to Exploit SQL Injection Vulnerabilities: The UNION Operator

- Using Burp to Detect Blind SQL Injection Bugs

- Using Burp to Exploit Bind SQL Injection Bugs

- Broken Authentication and Session Management

- Using Burp to Brute Force a Login Page

- Using Burp to Test for Sensitive Data Exposure Issues

- Injection Attack: Bypassing Authentication

- Using Burp to Hack Cookies and Manipulate Sessions

- Using Burp to Test Token Generation

- Using Burp to Test Session Token Handling

- Forced Browsing

- Using Burp to Test for Insecure Direct Object References

- Cross-Site Scripting (XSS)

- Using Burp to Find Cross-Site Scripting Issues

- Using Burp to Manually Test for Reflected XSS

- Using Burp to Manually Test for Stored XSS

- Using Burp to Exploit XSS – Injecting in to Direct HTML

- Using Burp to Exploit XSS – Injecting in to Tag Attributes

- Using Burp to Exploit XSS – Injecting in to Scriptable Contexts

- Insecure Direct Object References

- Security Misconfiguration

- Sensitive Data Exposure

- Missing Function Level Access Control

- Using Burp’s “Request in Browser” Function to Test for Access Control Issues

- Using Burp to test for Missing Function Level Access Control

- Using Burp’s Site Map to Test for Access Control Issues

- Cross-Site Request Forgery (CSRF)

- Using Burp to Test for Components with Known Vulnerabilities

- Unvalidated Redirects and Forwards

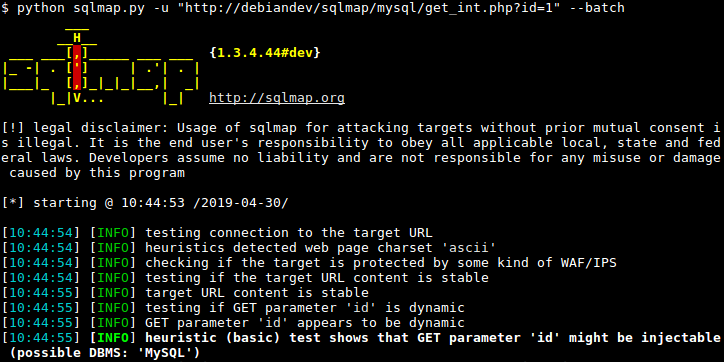

Sqlmap

A zis cineva SQL Injection? Păi salut, SQLMap! Acest instrument de injectare SQL este incredibil de eficient, este open source și “automatizează procesul de detectare și exploatare a vulnerabilităților de injectare SQL și de preluare a bazelor de date”, așa cum spune și site-ul lor. Acest tip de scanare este permis DOAR cu acordul clientului.

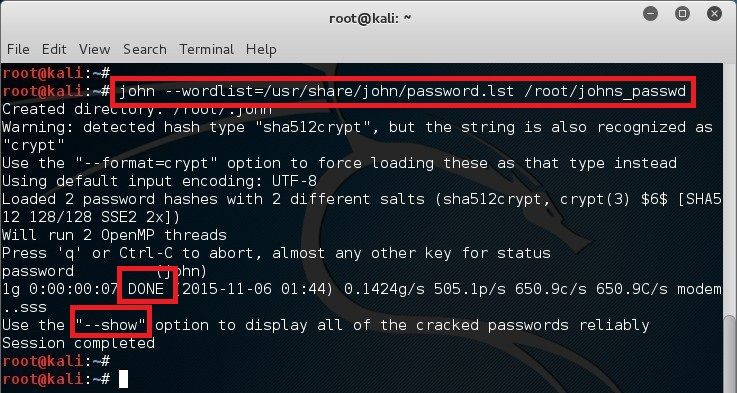

John The Ripper

Spre deosebire de numele software-ului, John the Ripper nu omoară în serie oameni în Londra victoriană, ci va sparge cu bucurie parole în funcție de cât de repede se mișcă placa ta video. Acest cracker de parole este open source și este conceput pentru spargerea parolelor offline. John poate utiliza o listă de cuvinte cu posibile parole și le poate modifica pentru a înlocui caractere precum “a” cu “@” sau “s” cu “5” și așa mai departe. Acesta poate rula la infinit până când parola este identificată. Având în vedere că marea majoritate a oamenilor folosesc parole scurte de slabă complexitate, John reușește frecvent sa le “spargă”.

În criptografie, un atac tip „brute force” constă în faptul că un atacator incearcă multe parole sau fraze de acces cu speranța de a o ghici în cele din urmă pe cea corectă. Atacatorul verifică sistematic toate parolele și frazele de acces posibile până când este găsită cea corectă.

Cât timp ar dura să-mi fie spartă parola? (Include litere și cifre, fără simboluri)

6 caractere: 2,25 miliarde de combinații posibile

Lovind un site țintă cu o mie de incercări pe secundă: 3,7 săptămâni. Adăugând un simbol deja vom avea 7,6 trilioane de combinații posibile.

În concluzie, uneltele prezentate ne pot face munca mai ușoară, pot fi utilizate în scopuri bune sau rău intenționate, acest lucru rămânând la latitudinea fiecăruia. Nu este o muncă ușoară, dar cu puțin devotament și ambiție toată lumea poate activa în acest domeniu.

Articol scris de Rorix. Dacă vrei să te implici și tu în proiectul nostru, scrie-ne un mesaj la [email protected].