Biroul Federal de Investigații (FBI) a emis o alertă flash (vezi pdf) care conține indicatori de compromitere asociați cu ransomware-ul LockBit.

Gruparea ransomware LockBit este activă din septembrie 2019, iar în iunie 2021 a apărut LockBit 2.0 RaaS. Ca și alte grupări de ransomware, Lockbit 2.0 identifică sistemul și setările de limbă ale utilizatorului și vizează numai cele care nu se potrivesc cu o listă setată de limbi care sunt din Europa de Est.

După ce anunțurile ransomware au fost interzise pe forumul de hacking, operatorii LockBit și-au creat propriul site promovând cea mai recentă variantă și făcând publicitate programului LockBit 2.0.

Pe măsură ce începe infecția, Lockbit 2.0 șterge log-urile și copiile de rezervă (VSS), apoi colectează informațiile de sistem precum :hosname, configurație host, informațiile despre domeniu, configurația unității de stocare locală, configurația partajărilor de la distanță și dispozitivele de stocare externe.

Lockbit 2.0 încearcă să cripteze orice date salvate pe dispozitive locale sau conectate la distanță, dar omite fișierele asociate cu funcțiile de bază ale sistemului. Odată finalizat, Lockbit 2.0 se șterge singur de pe disc și creează persistență la pornire. Înainte de criptare, partenerii afiliați Lockbit se folosesc de aplicația Stealbit obținută direct din panoul Lockbit pentru a exfiltra anumite tipuri de fișiere.” citat din alerta flash transmisă de FBI.

Gruparea este foarte activ în această perioadă, lista victimelor este lungă și include Ministerul Justiției din Franța , Riviana Foods Inc., Accenture, Wormington & Bollinger, Anasia Group, Bangkok Airways, compania italiană de energie ERG, Vlastuin Group, E.M.I.T. Aviation Consulting, SCIS Air Security, Peabody Properties, DATA SPEED SRL, , Day Lewis, Buffington Law Firm și alte zeci de companii din întreaga lume.

Operatorii de ransomware au îmbunătățit continuu ransomware-ul de-a lungul anilor prin implementarea de noi funcții, cum ar fi suportul pentru sistemele Linux și VMware ESXi și capacitatea de a abuza de politicile de grup pentru a cripta domeniile Windows.

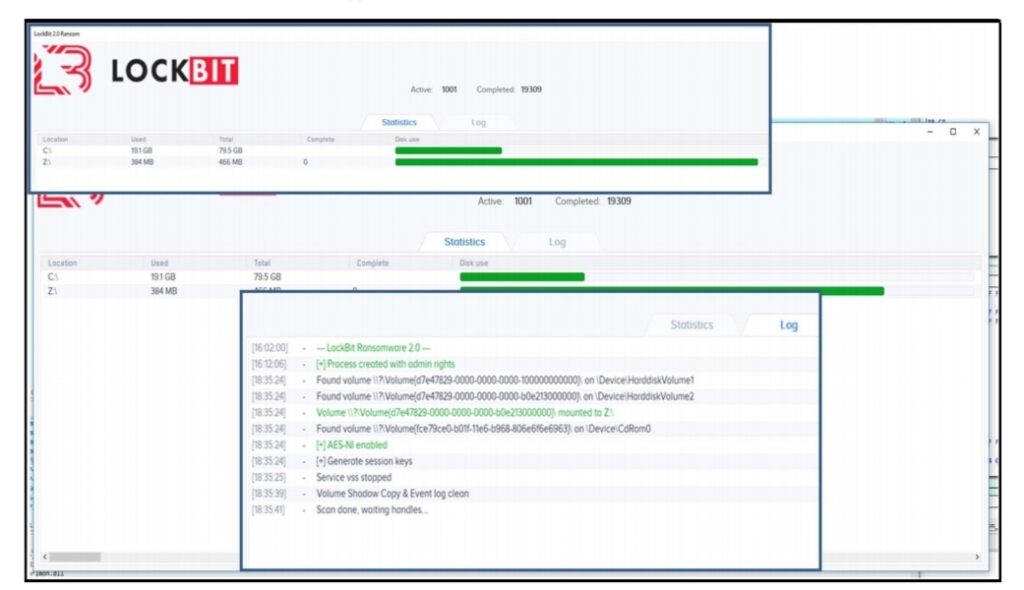

Alerta flash detaliază o fereastră ascunsă de depanare/stare care poate fi activată prin apăsarea Shift + F1 în timpul infecției inițiale și oferă informații în timp real despre proces și progresul criptării.

„FBI încurajează destinatarii acestui document să raporteze informații despre activități suspecte sau criminale către biroul local FBI.” încheie alerta. „Prin raportarea oricăror informații legate de atacatori, contribuiți la partajarea informațiilor care permit FBI să prevină intruziunile și atacurile viitoare.”

FBI recomandă victimelor să evite să plătească. De asemenea solicită sprijinul în obținerea a noi informații despre operațiunile Lockbit, jurnale trafic către și de la adrese IP străine, exemple de notă de răscumpărare, alte căi de comunicare cu atacatorii, informații despre portofele Bitcoin, fișiere de decriptare și/sau eșantione de fișiere criptat.

Mitigări recomandate

Alerta flash FBI include mitigări pentru a preveni infecțiile cu ransomware LockBit:

- toate conturile cu autentificare prin parolă (de exemplu, cont de servicii gestionate, conturi de administrator și conturi de AD) să aibă parole sigure și unice.

- autentificarea cu mai mulți factori pentru toate serviciile.

- Menținerea tuturor sistemelor de operare și a software-urilor actualizate la zi

- Eliminarea accesului inutil la partajările administrative

- Utilizarea unui firewall host based pentru a permite numai conexiuni la partajări administrative prin SMB de la număr limitat de stații.

- Activarea fișierelor protejate în sistemul de operare Windows pentru a preveni modificările neautorizate ale fișierelor critice.

Pentru a limita cartografierea unei rețele IT&C a unei organizații, limitați tehnicile comune de descoperire a sistemelor și a rețelei, luând următoarele acțiuni:

- Segmentarea rețelei IT&C pentru a preveni răspândirea unui ransomware

- Identificarea, detectarea și investigarea activităților anormale cu un instrument de monitorizare a rețelei

- Activarea accesului limitat pentru conturi cu drepturi de administrator

- Dezactivarea activităților command-line, scripturi și permisiuni

- Efectuare copii de rezervă offline ale datelor și menținerea în mod regulat de backup și restaurare.

- Asigurați-vă că toate backup-urile sunt criptate, imuabile și acoperă întreaga infrastructură de date a organizației.